19 Tipos de Ataques de Phishing – Parte 1

7 minuto(s)

7 minuto(s)Muchos usuarios y no solo los comúnes, sino también los expertos en seguridad, están expuestos a diferentes tipos de ataques. La diferencia es que un usuario experto en seguridad será más precavido que un usuario común. En cuanto a los ataques, existen diferentes tipos de ataques informáticos, uno de ellos son los ataques de phishing o de suplantación de indentidad. Existen diferentes tipos de ataques de phishing que es importante reconocerlos y en este post te compartiré 19 Tipos de Ataques de Phishing, vamos con ello.

Partes

- Parte 1

- Parte 2 (Final)

Antes de continuar te invito a leer los siguientes artículos:

- Que Es La Ciberseguridad y Otros Detalles

- El Futuro De La Prevención de Ciberamenazas Está en la Seguridad Abierta (Open Security)

- Los 15 Tipos de Hackers Que Existen En El Mundo – Parte 1

- 10 Areas y Especializaciones Que Existen En La Ciberseguridad

- Puedes leer más en la categoría Ciberseguridad

Asimismo te invito a scuchar el Podcast: “Porque Algunos Desarrolladores no Terminan El Proyecto de Un Cliente” (En Spotify, Sound Cloud y Apple Podcasts)” y “ChatGPT ¿ Dejará sin empleo a los Desarrolladores ?” (Anchor Podcast):

| Spotify: | Sound Cloud: | Apple Podcasts | Anchor Podcasts |

|

|

|

|

Bien ahora continuemos con el Post: 19 Tipos de Ataques de Phishing – Parte 1.

En cada tipo de ataque se usan diferentes herramientas, esto es porque cada objetivo puede ser diferente, pero el fin es uno: Suplantar una identidad. Para conocer mejor estos tipos de ataques, colocaré el nombre del tipo de ataque, una descripción y una imagen de referencia.

Search Engine Phishing (Suplantación de identidad en motores de búsqueda)

Este tipo de ataque involucra a un atacante que crea productos falsos que parecen atractivos. Cuando estos aparecen en un motor de búsqueda, se le pide al objetivo que ingrese información confidencial antes de comprar, que luego pasa a un pirata informático.

Un ejemplo puede ser que los usuarios buscan en el buscador Google cursos de cocina y a los usuarios les aparecen resultados de páginas falsas en donde los usuarios tiene que ingresar sus datos personales y de pago mediante un formulario, todos esos datos son enviados al usuario malicioso.

Image Phishing (Phishing de Imágenes)

Este tipo de ataque utiliza imágenes con archivos maliciosos destinados a ayudar a un pirata informático a robar la información de las cuentas de los usuarios o infectar su computadora. Por ejemplo suelen colocar código JavaScript malicioso dentro de las imágenes HTML, cuando los usuarios hacen clic en ellas, se les descarga malware en la computadora.

Cuando el malware esta en la computadora del usuario, puede tomar el control de los dispositivos y dañarla potencialmente.

Domain Spoofing (Suplantación de Dominio)

Este tipo de ataque phishing, también conocido como suplantación de DNS, es cuando un pirata informático imita el dominio de una empresa, ya sea mediante correo electrónico o un sitio web falso, para atraer a las personas a ingresar información confidencial. Para evitar este tipo de ataques, debes verificar dos veces o más, la fuente de cada enlace y correo electrónico.

Un ejemplo puede ser, los correos que llegan a una bandeja, en donde invitan a los usuarios a presionar un botón que los redirije a un formulario con un dominio falso, bajo el nombre de una popular empresa, red social o plataforma (www.faceboook.com), cuando la victima envia los datos, estos son capturados por el atacante informático.

Website Spoofing (Suplantación de Identidad de Sitios Web)

En este tipo de ataque, un hacker crea un sitio web falso que parece legítimo. Cuando utiliza el sitio para iniciar sesión en una cuenta, el atacante recopila su información. Por ejemplo la victima puede ingresar a su cuenta de banco preferida desde el navegador, el formulario de login o inicio de sesión esta creado sobre una página web falsa que suplanta la identidad de la entidad bancaria.

Entonces, cuando el usuario coloca su usuario y contraseña en el formulario de inicio de sesión, la página le arroja un mensaje de error a pesar que escribio bien sus credenciales, pero el atacante lo hace para que se le redireccione a la página verdadera de login, haciendole creer que solo fue un error de credenciales incorrectas y que puede volver a intentarlo, pero ya el atacante obtuvo los datos del usuario bajo la página falsa.

Man-in-the-Middle Phishing (Suplantación de Identidad MitM)

Seguro te parece un tipo de ataque informático popular o lo has escuchado en otro lugar. Este tipo de ataque hace uso del proceso habitual MitM (Man in the Middle), en donde el hacker se mete en “el medio” de dos partes e intenta robar la información intercambiada entre ellos, como las credenciales de la cuenta. Los ataques de phishing MitM son un nuevo tipo de ataque de phishing que pasa por alto tanto las defensas basadas en contenido como 2FA.

A diferencia de los ataques de phishing tradicionales, que muestran una versión separada pero falsificada de una página de inicio de sesión legítima, los ataques MitM muestran al usuario exactamente el mismo contenido que vería en la página de inicio de sesión legítima. En lugar de alojar una réplica de una página de inicio de sesión legítima, los servidores MitM simplemente toman el contenido presentado en el sitio legítimo y lo transmiten al usuario final (victima).

Smishing (Suplantación de Identidad de SMS)

Este tipo de ataque es realizado a través de algún tipo de mensaje de texto o SMS. Por ejemplo los atacantes suelen enviar mensajes de texto con enlaces maliciosos a los usuarios con cierta publicidad para participar en algun tipo de concurso o promoción. Cuando el usuario presiona uno de los enlaces, es llevado a una página falsa en donde le piden que ingrese sus datos personales como contraseñas, cuentas bancarias, etc.

Angler Phishing (Suplantación de Identidad de Pescador)

En este tipo de ataque los usuarios maliciosos usan publicaciones falsas en las redes sociales para que las personas proporcionen información de inicio de sesión o descarguen malware en sus dispositivos. Por ejemplo los piratas informáticos pueden representar a KC en Facebook, respondiendo a las inquietudes y comentarios de los clientes. Una vez que interactuaban con un cliente, pueden usar su situación para tratar de obtener su información personal, con el pretexto de intentar obtener un reembolso o una recompensa.

Social Engineering Phishing (Suplantación de Identidad de Ingeniería Social)

En este tipo de ataques los atacantes usan ingeniería social bajo una persona legitima para presionar a alguien para que revele información confidencial manipulándolo psicológicamente. Por ejemplo un usuario malicioso puede hacerse pasar por un cliente de una entiendad bancaria importante, pidiendo un reembolso a una nueva cuenta bancaria, por haberle quitado cierto monto de dinero de su cuenta bancaria por error.

Si los empleados de la institución bancaria no están preparados para atender este tipo de situaciones, puede ser perjudicial.

Deceptive Phishing (Suplantación de Identidad Engañosa)

En este tipo de ataque los usuarios atacantes usan tecnología engañosa para fingir que están con una empresa real para informar a los objetivos que ya están experimentando un ataque cibernético. Luego, los usuarios hacen clic en un enlace malicioso, infectando su computadora. Por ejemplo a los usuarios se les envia correos electrónicos que provienen de la dirección support@instagram.com y tienen “Instagram Support” en la información del remitente. El mensaje afirma que la ID de instagram de la víctima ha sido bloqueada. Luego se les solicita que valide sus cuentas ingresando la información que el pirata informático usara para descifrarla.

Clone Phishing (Suplantación de identidad de clones)

En este tipo de ataque involucra a un pirata informático que hace una copia idéntica de un mensaje que el destinatario ya recibió. Pueden incluir algo como “reenviar esto” y poner un enlace malicioso en el correo electrónico. Por ejemplo un pirata informático copia la información de un correo electrónico anterior y usa el mismo nombre como un contacto legítimo que le había enviado un mensaje a la víctima sobre un acuerdo o trato.

Entonces el atacante se hace pasar por un director ejecutivo llamado Carlos Rojas y se refiere al correo electrónico que el Sr. Carlos había enviado previamente. Luego, el hacker procede a fingir que continua la conversación anterior, como si realmente fuera el Sr. Carlos Rojas.

Bien, hasta aquí llegamos con este primer grupo de Tipos de Ataques de Phishing o suplantación de identidad.

Ten Paciencia, lo que quiero es que conozcas bien los tipos de ataques de phishing y no llenarte el capitulo de mucho contenido porque te puedes marear y no tendrás un óptimo aprendizaje.

Nota (s)

- En la siguiente parte y última veremos otro grupo de Tipos de Ataques de Phishing.

- No olvides que debemos usar la Tecnología para hacer cosas Buenas por el Mundo.

Síguenos en nuestras Redes Sociales para que no te pierdas nuestros próximos contenidos.

- Ciberseguridad

- 06-03-2023

- 01-04-2023

- Crear un Post - Eventos Devs - Foro

Seguimos trabajando las 24 horas del día para brindarte la mejor experiencia en la comunidad.

Seguimos trabajando las 24 horas del día para brindarte la mejor experiencia en la comunidad.

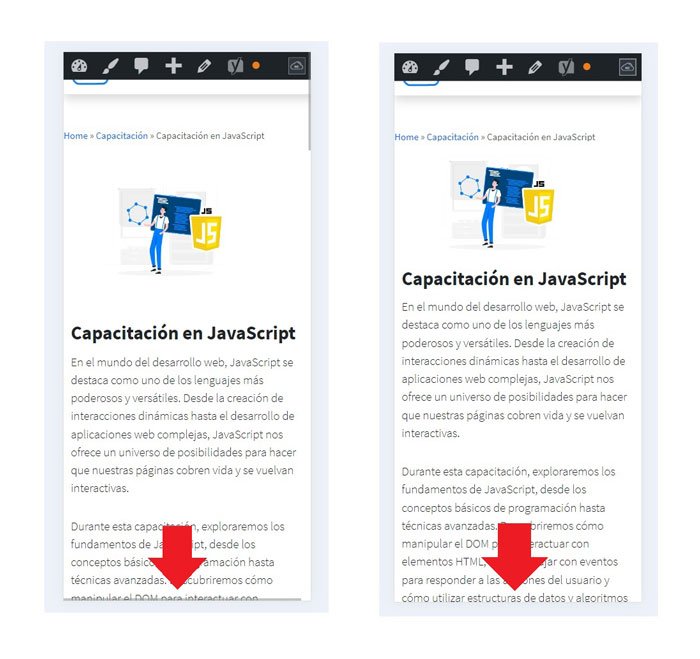

Hemos corregido el problema y ahora la web no muestra esa barra horizontal y se ve en su tamaño natural.

Seguimos trabajando las 24 horas del día, para mejorar la comunidad.

Hemos corregido el problema y ahora la web no muestra esa barra horizontal y se ve en su tamaño natural.

Seguimos trabajando las 24 horas del día, para mejorar la comunidad. Seguimos trabajando las 24 horas y 365 días del año para mejorar tu experiencia en la comunidad.

Seguimos trabajando las 24 horas y 365 días del año para mejorar tu experiencia en la comunidad.

Seguimos trabajando para brindarte le mejor experiencia en Nube Colectiva.

Seguimos trabajando para brindarte le mejor experiencia en Nube Colectiva.

Social

Redes Sociales (Developers)

Redes Sociales (Digital)