Que Es La Ciberseguridad y Otros Detalles

13 minuto(s)

13 minuto(s)En el mundo del desarrollo es importante saber como proteger los servidores, aplicaciones, software y demás proyectos que sean digitales. De esta área se encarga la ciberseguridad junto a otras áreas adicionales que poco a poco las puedes ir conociendo si te sumerges más en este mundo de la seguridad informática. La ciberseguridad es una área importante para la mayoría de organizaciones y usuarios independientes, ya que si los proyectos no son protegidos, podrian sufrir perdidas irremediables y costosas. En este Post te compartiré varios detalles sobre la ciberseguridad, vamos con ello.

Antes de continuar te invito a leer los siguientes artículos:

- Consejos Para Proteger Nuestras Aplicaciones Creadas con Node JS

- 10 Consejos para Proteger la Seguridad de tu Servidor – Parte 1

- 5 Consejos de Seguridad para tu Proyecto Creado con WordPress

- Puedes leer más en la categoría Seguridad.

Asimismo te invito a escuchar el Podcast: “Porque Todo Desarrollador Debes Ser Autodidacta”:

| Spotify: | Sound Cloud: | Apple Podcasts |

|

|

|

Bien ahora continuemos con el Post: Que Es La Ciberseguridad y Otros Detalles.

Para conocer mejor sobre la Ciberseguridad, voy a compartir Que és, su historia, Qué podemos hacer con ella y Que proyectos o empresas la usan.

¿ Que es la Ciberseguridad ?

Esta área se encarga de proteger sistemas informáticas, servidores web, aplicaciones, software, etc. mediante técnicas, métodologías, herramientas y ciertas buenas prácticas. También se puede llamar Seguridad Informática. Mediante el conocimiento de seguridad podemos minimizar posibles ataques a la infraestructura de un proyecto y a los datos. En el mundo actual existen millones de datos en la Nube (Internet), estos están expuestos y pueden ser robados por usuarios maliciosos, es por eso que conocer sobre Ciberseguridad en los tiempos actuales, es muy importante.

Si bien hay empresas que crean herramientas y sistemas capaces de contrarrestrar los ataques informáticos, también los usuarios maliciosos crean nuevas formas de realizar los ataques. Como se dice en la programación: “Hay muchas formas de resolver un problema en el código”, esto también aplica a la seguridad informática, ya que tanto la herramienta para contrarrestrar los ataques y tanto los hackers, estan en constante investigación y creación de nuevas formas de hacer su tarea.

Historia de la Ciberseguridad

A continuación veamos los eventos más importantes que acontecieron durante la historia de la ciberseguridad:

- En casi dos décadas después de la creación de la primera PC en 1943, erá complicado llevar acabo ataques informáticos. El acceso a las PCs grandes estaba limitado a un pequeño número de personas y no estaban conectadas en red, solo unas pocas personas sabía cómo hacerlas funcionar, por ende las amenazas informáticas eran casi inesistentes.

- En 1949 el pionero de la informática John Von Neumann publica la teoría subyacente en donde especuló que los programas informáticos podían reproducirse.

- Las raíces tecnologícas y subculturales del hacking están relacionadas con los primeros teléfonos como con las computadoras.

- A fines del año 1950 surge el ‘phone phreking’. Este termino captura varios métodos de los ‘phreaks’ (personas con un interés particular en el funcionamiento de los teléfonos) utilizaron para secuestrar los protocolos que permitían a los ingenieros de telecomunicaciones trabajar en la red de forma remota para realizar llamadas gratuitas y evitar los peajes de larga distancia. Para las compañias telefónicas, no había forma de detener los ‘phreaks’, pero la práctica finalmente se extinguió en la década de 1980. Los phreaks se habían convertido en una comunidad, incluso publicaban boletines, e incluían a pioneros tecnológicos como los fundadores de Apple, Steve Wozniak y Steve Jobs. El molde estaba preparado para la tecnología digital.

- La primera referencia a la piratería maliciosa fue en el periódico estudiantil del Instituto de Tecnología de Massachusetts. Incluso a mediados de la década de 1960, la mayoría de las computadoras eran unidades centrales enormes, encerradas en habitaciones seguras con temperatura controlada. Estas máquinas eran muy costosas, por lo que el acceso, incluso para los programadores, seguía siendo limitado. Sin embargo, hubo incursiones tempranas en la piratería por parte de algunas personas con acceso, a menudo estudiantes. En esta etapa, los ataques no tenían beneficios comerciales ni geopolíticos. La mayoría de los piratas informáticos eran curiosos y traviesos o aquellos que buscaban mejorar los sistemas existentes haciéndolos funcionar de manera más rápida o eficiente.

- En 1967, IBM invitó a niños en edad escolar a probar su nueva computadora. Después de explorar las partes accesibles del sistema, los estudiantes trabajaron para profundizar, aprendiendo el lenguaje del sistema y obteniendo acceso a otras partes del sistema. Esta fue una lección valiosa para la empresa y reconocieron su gratitud a “varios estudiantes de secundaria por su compulsión de bombardear el sistema”, lo que resultó en el desarrollo de medidas defensivas, y posiblemente la mentalidad defensiva que resultaría esencial para los desarrolladores. a partir de entonces. La piratería ética todavía se practica hoy en día. A medida que las computadoras comenzaron a reducir su tamaño y costo, muchas grandes empresas invirtieron en tecnologías para almacenar y administrar datos y sistemas. Almacenarlos bajo llave se volvió redundante a medida que más personas necesitaban acceder a ellos y comenzaron a usarse contraseñas.

- La ciberseguridad propiamente dicha comenzó en 1972 con un proyecto de investigación sobre ARPANET (Red de la Agencia de Proyectos de Investigación Avanzada), un precursor de Internet. El investigador Bob Thomas creó un programa de computadora llamado Creeper que podía moverse a través de la red de ARPANET, dejando un rastro de migas de pan donde quiera que fuera. Decía: “I’m the creeper, catch me if you can”. Ray Tomlinson, el inventor del correo electrónico, escribió el programa Reaper, que perseguía y eliminaba a Creeper. Reaper no solo fue el primer ejemplo de software antivirus, sino que también fue el primer programa autorreplicante, lo que lo convirtió en el primer gusano informático.

- A medida que aumentaba la dependencia de las computadoras y las redes, los gobiernos se dieron cuenta de que la seguridad era esencial y que el acceso no autorizado a los datos y sistemas podía ser catastrófico. 1972-1974 fue testigo de un marcado aumento en las discusiones sobre seguridad informática, principalmente por parte de académicos. ESD y ARPA con la Fuerza Aérea de los EE. UU. y otras organizaciones se encargaron de crear la seguridad informática inicial y trabajaron en cooperación para desarrollar un diseño para un kernel de seguridad para el sistema informático Honeywell Multics (nivel 68 de HIS). UCLA y el Instituto de Investigación de Stanford trabajaron en proyectos similares.

- El proyecto de análisis de protección de ARPA exploró la seguridad del sistema operativo; identificar, cuando sea posible, técnicas automatizables para detectar vulnerabilidades en el software. A mediados de la década de 1970, el concepto de ciberseguridad estaba madurando. En 1976 , las estructuras del sistema operativo para respaldar la seguridad y el software confiable declararon : “La seguridad se ha convertido en un objetivo importante y desafiante en el diseño de sistemas informáticos”.

- En 1979, Kevin Mitnick , de 16 años, pirateó The Ark, la computadora de Digital Equipment Corporation utilizada para desarrollar sistemas operativos, e hizo copias del software. Fue arrestado y encarcelado por lo que sería el primero de varios ataques cibernéticos que llevó a cabo durante las próximas décadas. Hoy dirige Mitnick Security Consulting.

- La década de 1980 trajo un aumento en los ataques de alto perfil, incluidos los de National CSS, AT&T y Los Alamos National Laboratory. La película Juegos de guerra, en la que un programa informático deshonesto se hace cargo de los sistemas de misiles nucleares bajo la apariencia de un juego, se estrenó en 1983. Ese fue el mismo año en que se usaron por primera vez los términos Caballo de Troya y Virus informático.

- En el momento de la Guerra Fría, la amenaza del espionaje cibernético evolucionó. En 1985, el Departamento de Defensa de EE. UU. publicó los Criterios de evaluación de sistemas informáticos de confianza (también conocido como The Orange Book) que brindaba orientación sobre:

- Evaluar el grado de confianza que se puede depositar en el software que procesa información clasificada u otra información confidencial

- Qué medidas de seguridad necesitaban incorporar los fabricantes a sus productos comerciales.

- A pesar de esto, en 1986, el pirata informático alemán Marcus Hess utilizó una puerta de enlace de Internet en Berkeley, CA, para aprovechar ARPANET. Hackeó 400 computadoras militares, incluidas las computadoras centrales del Pentágono, con la intención de vender información a la KGB.

- La seguridad comenzó a tomarse más en serio. Los usuarios inteligentes aprendieron rápidamente a monitorear el tamaño del archivo command.com, al notar que un aumento en el tamaño era el primer signo de una posible infección. Las medidas de ciberseguridad incorporaron este pensamiento, y una reducción repentina en la memoria operativa libre sigue siendo una señal de ataque hasta el día de hoy.

- El año 1987 fue el nacimiento del antivirus comercial, aunque existen afirmaciones contrapuestas sobre el innovador del primer producto antivirus.

- Andreas Lüning y Kai Figge lanzaron su primer producto antivirus para Atari ST, que también vio el lanzamiento de Ultimate Virus Killer (UVK)

- Tres checoslovacos crearon la primera versión del antivirus NOD

- En los EE. UU., John McAfee fundó McAfee (entonces parte de Intel Security) y lanzó VirusScan.

También en 1987:

- Una de las primeras eliminaciones de virus ‘in the wild’ documentadas fue realizada por el alemán Bernd Fix cuando neutralizó el infame virus Vienna, un ejemplo temprano de malware que se propagaba y dañaba archivos.

- El virus Cascade encriptado, que infectaba los archivos .COM, apareció por primera vez. Un año después, Cascade provocó un incidente grave en la oficina belga de IBM y sirvió como impulso para el desarrollo de productos antivirus de IBM. Antes de esto, todas las soluciones antivirus desarrolladas en IBM estaban destinadas solo para uso interno.

- Para 1988, se habían establecido muchas empresas de antivirus en todo el mundo, incluida Avast, que fue fundada por Eduard Kučera y Pavel Baudiš en Praga, República Checa. Actualmente, Avast cuenta con un equipo de más de 1700 personas en todo el mundo y detiene alrededor de 1500 millones de ataques cada mes. Los primeros programas antivirus consistían en escáneres simples que realizaban búsquedas contextuales para detectar secuencias de código de virus únicas. Muchos de estos escáneres también incluían ‘inmunizadores’ que modificaban los programas para hacer que los virus pensaran que la computadora ya estaba infectada y no los atacaran. A medida que la cantidad de virus aumentaba a cientos, los inmunizadores rápidamente se volvieron ineficaces. Los primeros programas antivirus consistían en escáneres simples que realizaban búsquedas contextuales para detectar secuencias de código de virus únicas. Muchos de estos escáneres también incluían ‘inmunizadores’ que modificaban los programas para hacer que los virus pensaran que la computadora ya estaba infectada y no los atacaran. A medida que la cantidad de virus aumentaba a cientos, los inmunizadores rápidamente se volvieron ineficaces.

- Los primeros programas antivirus consistían en escáneres simples que realizaban búsquedas contextuales para detectar secuencias de código de virus únicas. Muchos de estos escáneres también incluían ‘inmunizadores’ que modificaban los programas para hacer que los virus pensaran que la computadora ya estaba infectada y no los atacaran. A medida que la cantidad de virus aumentaba a cientos, los inmunizadores rápidamente se volvieron ineficaces.

- En 1990 se crearon los primeros virus polimórficos (código que muta manteniendo intacto el algoritmo original para evitar ser detectado). La revista informática británica PC Today publicó una edición con un disco gratuito que “accidentalmente” contenía el virus DiskKiller, que infectó a decenas de miles de ordenadores. Se crea el EICAR (Instituto Europeo para la Investigación de Antivirus Informáticos). Los primeros antivirus se basaban puramente en firmas, comparando archivos binarios en un sistema con una base de datos de “firmas” de virus. Esto significaba que los primeros antivirus producían muchos falsos positivos y usaban mucha potencia computacional, lo que frustraba a los usuarios a medida que disminuía la productividad.

- A medida que más escáneres antivirus llegaban al mercado, los ciberdelincuentes respondían y en 1992 apareció el primer programa antivirus.

- Para 1996, muchos virus usaban nuevas técnicas y métodos innovadores, incluida la capacidad oculta, el polimorfismo y los ‘macrovirus’, lo que planteaba un nuevo conjunto de desafíos para los proveedores de antivirus que tenían que desarrollar nuevas capacidades de detección y eliminación.

- Las nuevas cifras de virus y malware se dispararon en la década de 1990, de decenas de miles a principios de la década a 5 millones cada año en 2007. A mediados de la década de 1990, estaba claro que la seguridad cibernética tenía que producirse en masa para proteger al público. Un investigador de la NASA desarrolló el primer programa de cortafuegos , modelándolo sobre las estructuras físicas que evitan la propagación de incendios reales en los edificios.

- Los últimos años de la década de 1990 también estuvieron marcados por conflictos y fricciones entre los desarrolladores de antivirus:

- McAfee acusó a Dr. Solomon’s de hacer trampa, por lo que las pruebas de discos no infectados mostraron buenos resultados de velocidad y las pruebas de escaneo de las colecciones de virus mostraron buenos resultados de detección. Hibo una demanda presentada por el Dr. Solomon como respuesta.

- El desarrollador taiwanés Trend Micro acusó a McAfee y Symantec de violar su patente sobre tecnología de detección de virus a través de Internet y correo electrónico. Symantec luego acusó a McAfee de usar código de Norton AntiVirus de Symantec.

- La detección heurística también surgió como un nuevo método para abordar la gran cantidad de variantes de virus. Los escáneres antivirus comenzaron a utilizar firmas genéricas, que a menudo contenían código no contiguo y utilizaban caracteres comodín, para detectar virus incluso si la amenaza se había “ocultado” dentro de un código sin sentido.

- Hacia fines de la década de 1990, el correo electrónico estaba proliferando y, si bien prometía revolucionar la comunicación, también abrió un nuevo punto de entrada para los virus.

- En 1999 se desató el virus Melissa . Ingresó a la computadora del usuario a través de un documento de Word y luego envió copias de sí mismo por correo electrónico a las primeras 50 direcciones de correo electrónico en Microsoft Outlook. Sigue siendo uno de los virus de más rápida propagación y reparar el daño costó alrededor de 80 millones de dólares.

- En el año 2000, con un Internet disponible en más hogares y oficinas en todo el mundo, los ciberdelincuentes tenían más dispositivos y vulnerabilidades de software para explotar que nunca. Y, a medida que más y más datos se guardaban digitalmente, había más para saquear.

- En 2001, apareció una nueva técnica de infección: los usuarios ya no necesitaban descargar archivos; bastaba con visitar un sitio web infectado, ya que los malintencionados reemplazaban las páginas limpias por otras infectadas o “ocultaban” el malware en páginas web legítimas. Los servicios de mensajería instantánea también comenzaron a ser atacados y también llegaron gusanos diseñados para propagarse a través del canal IRC (Internet Chat Relay).

- El desarrollo de los ataques de día cero , que hacen uso de “agujeros” en las medidas de seguridad para el nuevo software y las aplicaciones, hizo que el antivirus se volviera menos efectivo: no se puede comparar el código con las firmas de ataques existentes a menos que el virus ya exista en la base de datos. . La revista Computer c’t descubrió que las tasas de detección de amenazas de día cero se redujeron del 40 al 50 % en 2006 a solo el 20 al 30 % en 2007.

- A medida que las organizaciones criminales comenzaron a financiar fuertemente los ciberataques profesionales, los buenos estaban tras su rastro:

- 2000: el primer motor antivirus de código abierto OpenAntivirus Project está disponible.

- 2001: se lanza ClamAV, el primer motor antivirus de código abierto que se comercializa.

- 2001: Avast lanza un software antivirus gratuito que ofrece una solución de seguridad completa para las masas. La iniciativa aumentó la base de usuarios de Avast a más de 20 millones en cinco años.

- Un desafío clave del antivirus es que a menudo puede ralentizar el rendimiento de una computadora. Una solución a esto fue mover el software de la computadora a la nube. En 2007, Panda Security combinó la tecnología en la nube con la inteligencia de amenazas en su producto antivirus, el primero de la industria. McAfee Labs hizo lo mismo en 2008, agregando la funcionalidad antimalware basada en la nube a VirusScan. Al año siguiente, se creó la Organización de estándares de prueba antimalware (AMTSO) y poco después comenzó a trabajar en un método para probar productos en la nube. Otra innovación de esta década fue la seguridad del sistema operativo: ciberseguridad integrada en el sistema operativo, lo que brinda una capa adicional de protección. Esto a menudo incluye realizar actualizaciones periódicas de parches del sistema operativo, la instalación de motores y software antivirus actualizados, firewalls y cuentas seguras con administración de usuarios. Con la proliferación de los teléfonos inteligentes, también se desarrollaron antivirus para Android y Windows mobile.

- La década de 2010 vio muchas infracciones y ataques de alto perfil que comenzaron a afectar la seguridad nacional de los países y costaron millones a las empresas.

- 2012: el hacker saudita 0XOMAR publica los detalles de más de 400.000 tarjetas de crédito en línea.

- 2013: El ex empleado de la CIA para el gobierno de los EE. UU. Edward Snowden copió y filtró información clasificada de la Agencia de Seguridad Nacional (NSA).

- 2013-2014: Hackers malintencionados irrumpieron en Yahoo y comprometieron las cuentas y la información personal de sus 3 mil millones de usuarios. Posteriormente, Yahoo fue multado con 35 millones de dólares por no revelar la noticia.

- 2017: el ransomware WannaCry infecta 230 000 computadoras en un día.

- 2019: Múltiples ataques DDoS obligaron al mercado de valores de Nueva Zelanda a cerrar temporalmente.

- La creciente conectividad y la digitalización en curso de muchos aspectos de la vida continuaron ofreciendo a los ciberdelincuentes nuevas oportunidades para explotar. La ciberseguridad adaptada específicamente a las necesidades de las empresas se hizo más prominente y en 2011, Avast lanzó su primer producto empresarial.

A medida que la ciberseguridad se desarrolló para hacer frente a la creciente gama de tipos de ataques, los delincuentes respondieron con sus propias innovaciones: ataques multivectoriales e ingeniería social . Los atacantes se estaban volviendo más inteligentes y el antivirus se vio obligado a cambiar los métodos de detección basados en firmas por innovaciones de “próxima generación”.

La ciberseguridad de próxima generación utiliza diferentes enfoques para aumentar la detección de amenazas nuevas y sin precedentes, al mismo tiempo que reduce la cantidad de falsos positivos. Por lo general, implica:

- Autenticación multifactor (MFA)

- Análisis de comportamiento de red (NBA): identificación de archivos maliciosos en función de anomalías o desviaciones de comportamiento

- Inteligencia de amenazas y automatización de actualizaciones

- Protección en tiempo real: también conocida como análisis en acceso, protección en segundo plano, protección residente y protección automática

- Sandboxing : creación de un entorno de prueba aislado en el que puede ejecutar un archivo o URL sospechosos

- Análisis forense: reproducción de ataques para ayudar a los equipos de seguridad a mitigar mejor futuras infracciones

- Copia de seguridad y duplicación

- Firewalls de aplicaciones web (WAF): protección contra la falsificación entre sitios, secuencias de comandos entre sitios (XSS), inclusión de archivos e inyección de SQL.

¿Quién sabe lo que traerá la próxima década? Pase lo que pase, Las empresas de seguridad estarán allí para brindar protección avanzada a las organizaciones y ofrecer tranquilidad a los líderes empresariales y profesionales de TI.

¿ Qué podemos hacer con la Ciberseguridad ?

La ciberseguridad al ser un área que se enfoca en la protección digital, nos permite:

- Proteger nuestros proyectos contra la suplantación de identidad o Phishing.

- Proteger nuestros proyectos contra Ransomware.

- Proteger nuestros proyectos contra Malware.

- Proteger nuestros proyectos contra las consecuencias de la Ingeniería Social.

- Proteger nuestros proyectos contra Troyanos.

- Proteger nuestros proyectos contra Inyección SQL.

- Proteger nuestros proyectos contra Ataques de Fuerza Bruta.

- Proteger nuestros proyectos contra Spear Phishing.

- Proteger nuestros proyectos contra Whaling.

- Proteger nuestros proyectos contra XSS o Cross Site Scripting.

- Proteger nuestros proyectos contra Malware.

- Proteger nuestros proyectos contra Diferentes tipos de Virus

- Entre otras similares.

Cada año aparecen nuevas formas de ataques y las organizaciones de seguridad, también crearn nuevas formas de contrarrestarlos, por ende la lista de tipos de ataques puede ir aumentando en el futuro.

¿ Qué Proyectos y Empresan usan Ciberseguridad ?

Entre las empresas y proyectos que cuentan con un área encargada de su seguridad, tenemos:

- Buscador de Google

- YouTube

- Google Drive

- Gmail

- Google Analytics

- Play Store (Google)

- Google Maps

- Google Traductor

- Google Cloud

- Amazon

- Tesla

- Netflix

- Uber

- Easy Taxi

- Telegram

- Tik Tok

- Outlook

- Microsoft Azure

- Symantec

- Avast

- Bitdefender

- Entidades Bancarias

- Airbnb

- Entre otras.

Las lista es muy grande y hoy por hoy si quieres que tu proyecto tenga éxito necesitas que este protegido, ya que los ataques y amenazas estan siempre presentes.

Conclusión

En esta publicación hemos aprendido varias cosas acerca de la Ciberseguridad, si decides sumergirte más a fondo en esta área, aprenderás formas útiles y geniales que te ayudarán a proteger no solo tus propios proyectos, sino también de tus clientes.

Nota (s)

- No olvides que debemos usar la Tecnología para hacer cosas Buenas por el Mundo.

Síguenos en nuestras Redes Sociales para que no te pierdas nuestros próximos contenidos.

- Ciberseguridad

- 16-01-2022

- 16-01-2022

- Crear un Post - Eventos Devs - Foro

Seguimos trabajando las 24 horas del día para brindarte la mejor experiencia en la comunidad.

Seguimos trabajando las 24 horas del día para brindarte la mejor experiencia en la comunidad.

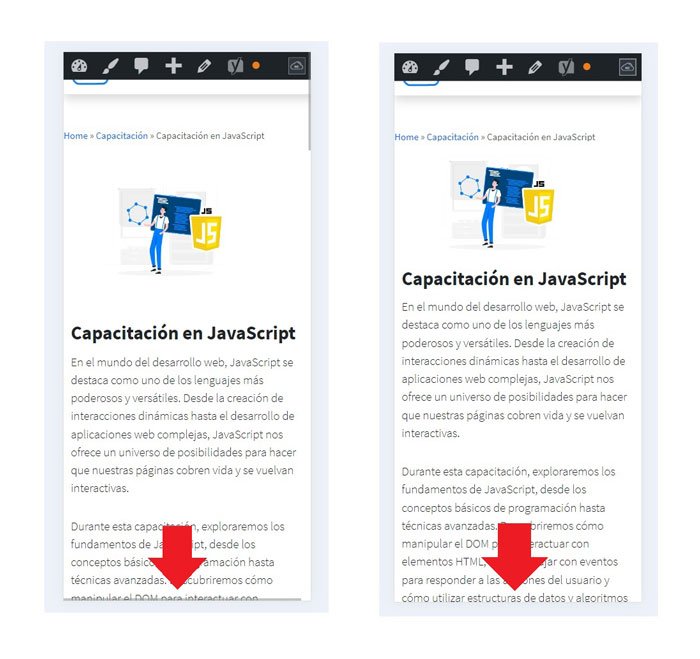

Hemos corregido el problema y ahora la web no muestra esa barra horizontal y se ve en su tamaño natural.

Seguimos trabajando las 24 horas del día, para mejorar la comunidad.

Hemos corregido el problema y ahora la web no muestra esa barra horizontal y se ve en su tamaño natural.

Seguimos trabajando las 24 horas del día, para mejorar la comunidad. Seguimos trabajando las 24 horas y 365 días del año para mejorar tu experiencia en la comunidad.

Seguimos trabajando las 24 horas y 365 días del año para mejorar tu experiencia en la comunidad.

Seguimos trabajando para brindarte le mejor experiencia en Nube Colectiva.

Seguimos trabajando para brindarte le mejor experiencia en Nube Colectiva.

Social

Redes Sociales (Developers)

Redes Sociales (Digital)