19 Tipos de Ataques de Phishing – Parte 2 (Final)

6 minuto(s)

6 minuto(s)En la Parte anterior llamada 19 Tipos de Ataques de Phishing – Parte 1, vimos un primer grupo de tipos de ataques de phishing que existen, entre ellos mencionamos: Domain Spoofing, Angler Phishing, Search Engine Phishing, Imagen Phishing, Deceptive Phishing, Man-in-the-Middle Phishing (Suplantación de Identidad MitM), etc. En esta segunda parte y última, veremos otro grupo de tipos de ataques de phishing del artículos 19 Tipos de Ataques de Phishing, vamos con ello.

Partes

- Parte 1

- Parte 2 (Final)

Antes de continuar te invito a leer los siguientes artículos:

- Que Es La Ciberseguridad y Otros Detalles

- El Futuro De La Prevención de Ciberamenazas Está en la Seguridad Abierta (Open Security)

- Los 15 Tipos de Hackers Que Existen En El Mundo – Parte 1

- 10 Areas y Especializaciones Que Existen En La Ciberseguridad

- Puedes leer más en la categoría Ciberseguridad

Asimismo te invito a escuchar el Podcast: “Porque Debes Acostumbrarte A Resolver Los Problemas De Código Por Tu Cuenta” y “La Inteligencia Artificial (IA) y el Machine Learning (ML) Siempre Trabajan de la Mano” (Anchor Podcast):

| Spotify: | Sound Cloud: | Apple Podcasts | Anchor Podcasts |

|

|

|

|

Bien ahora continuemos con el Post: 20 Tipos de Ataques de Phishing – Parte 2 (Final).

Al igual que en la Parte 1 de este post, para conocer mejor estos tipos de ataques, colocaré el nombre del tipo de ataque, una descripción y una imagen de referencia.

Whaling (Ballenero)

Este tipo de ataque phishing tiene como objetivo a un alto ejecutivo. Estas personas a menudo tienen acceso profundo a áreas confidenciales de la red de la organización o compañia, por lo que un ataque exitoso puede dar como resultado el acceso a información valiosa. Por ejemplo un alto ejecutivo con un fondo de cobertura importante, puede ser el objetivo de un ataque de caza de ballenas, este alto ejecutivo es llevado a una conexión falsa utilizando un enlace de llamada en Skype, Zoom, etc., fraudulento.

Entonces después de seguir el enlace, instalan malware en su sistema y la empresa puede perder cuantiosas cantidades de dinero.

Whatering Holy Phishing (Phishing de Abrevadero)

En este tipo de ataque, el pirata informático descubre un sitio que un grupo de usuarios tiende a visitar. Luego lo usa para infectar las computadoras de los usuarios en un intento de penetrar la red. Un caso de este tipo de ataque de phishing se dio en el año 2012, el Consejo de Relaciones Exteriores de EE. UU. fue blanco de un ataque a un abrevadero . El asalto tenía como objetivo aprovecharse de los usuarios de alto perfil que frecuentaban el sitio, así como de las credenciales de inicio de sesión que podían proporcionar.

El ataque logró cierto éxito, particularmente utilizando una vulnerabilidad dentro de Internet Explorer.

Evil Twin Phishing (Phishing del Gemelo Malvado)

En este tipo de ataque el pirata informático configura una red Wi-Fi falsa que parece real. Si alguien inicia sesión e ingresa detalles confidenciales, el pirata informático captura su información. Por ejemplo, una gencia militar de espionaje, crea puntos de acceso que parecen proporcionar conexiones a redes reales cuando en realidad llevaban a los usuarios a sitios que robaban sus credenciales o descargaban malware en sus computadoras.

El contexto es en una guerra entre paises que intentan robarse datos confidenciales y atacarse virtualmente.

Pop-up Phishing (Phishing Emergente)

En este tipo de ataque a menudo se usa una ventana emergente sobre un problema con la seguridad de la computadora del usuario o algún otro problema para engañarlo y para que haga clic. Luego se le indica que descargue un archivo, que termina siendo malware, o que llame a lo que se supone que es un centro de soporte.

Por ejemplo hay usuarios en windows que reciben notificaciones en una ventana de alerta de InstallShield con un mensaje de que hay nuevas actualizaciones, los usuarios presionan uno de los botones de la ventan y terminan siend infectados por los atacantes maliciosos.

Pharming (Farmacia)

En este tipo de ataque de phishing, la víctima obtiene un código malicioso instalado en su computadora. Este código luego envía a la víctima a un sitio web falso diseñado para recopilar sus credenciales de inicio de sesión. Por ejemplo una ves que un atacante malicioso logra infectar la computadora con algun método especifico, esta infección termina siendo un script malicioso que puede dirigir a los usuarios a sitios web falsos por medio del navegador y se les pide que ingresen información confidencial.

HTTPS Phishing (Suplantación de Identidad HTTPS)

Este tipo de ataque se lleva a cabo enviando a la víctima un correo electrónico con un enlace a un sitio web falso. Luego, el sitio puede usarse para engañar a la víctima para que ingrese su información privada. Por ejemplo un grupo de piratas informáticos busca los correos electrónicos de los empleados de las empresas y luego los ataca con phishing HTTPS. Cuando el usuario recibe un correo electrónico casi vacío, hace clic en el pequeño enlace que está allí, dando el primer paso hacia una web falsa que tiene un dominio con certificado SSL (HTTPS).

Muchas veces los usuarios pueden pensar que cuando una web tiene un certificado SSL es más segurra, si bien esto es cierto, pero tambien permite que las victimas compartan información confidencial mediante un formulario.

Email Phishing (Suplantación de Identidad Por Correo Electrónico)

Este tipo de ataque es una estafa de phishing por correo electrónico, el atacante envía un correo electrónico que parece legítimo, diseñado para engañar al destinatario para que ingrese información en respuesta o en un sitio que el pirata informático puede usar para robar o vender sus datos. Por ejemplo los piratas informáticos pueden utilizar el nombre de una compañia importante, por ejemplo Meta, para obtener información de contacto de los empleados de HP y los atacan con una campaña de phishing por correo electrónico.

Si la organización no esta preparada para contrarestar el ataque, pueden perder cuantiosas cantidades de datos y por ende de dinero.

Vishing (Suplantación de Identidad de Voz)

En este tipo de ataque, alguien usa el teléfono para intentar robar información. El atacante puede pretender ser un amigo o familiar de confianza o representarlos. Por ejemplo un atacante puede hacerse pasar por una persona ante una importante entidad bancaria, el pirata informático le brinda al banco los nombre, apellidos, etc. de la persona victima con la inteción de suplantar su identidad por medio de una llamada telefónica, con el objetivo de robar dinero.

Al día de hoy hay varias instituciones bancarias que pueden frenar este tipo de ataque de phishing, pero hay compañias de otros rubros que aún tienen poca o nada de protección frente a este tipo de ataque de phishing.

Spear Phhishing (Suplantación de Identidad de Lanza)

Este tipo de ataque implica apuntar a un individuo específico en una organización para intentar robar sus credenciales de inicio de sesión. El atacante a menudo primero recopila información sobre la persona antes de comenzar el ataque, como su nombre, posición y detalles de contacto. Por ejemplo un pirata informático ataca a un empleado de una organización afirmando que la víctima necesita firmar un nuevo manual de empleados.

Ese proceso es creado para atraer a la victima a hacer clic en un enlace donde se le pide que envie información privada.

Conclusión

En este post que consta de 2 partes, hemos conocido los diferentes tipos de ataques de phishing o suplantación de identidad que existen en el mundo. Con esto no quiero decir que son los únicos tipos de ataques, ya que con el paso de los años, los usuarios maliciosos van creando nuevas formas o maneras de suplantar una identidad, asi que hay que estar atentos para no ser victimas de ellos.

Nota (s)

- No olvides que debemos usar la Tecnología para hacer cosas Buenas por el Mundo.

Síguenos en nuestras Redes Sociales para que no te pierdas nuestros próximos contenidos.

- Ciberseguridad

- 07-03-2023

- 09-03-2023

- Crear un Post - Eventos Devs - Foro

Seguimos trabajando las 24 horas del día para brindarte la mejor experiencia en la comunidad.

Seguimos trabajando las 24 horas del día para brindarte la mejor experiencia en la comunidad.

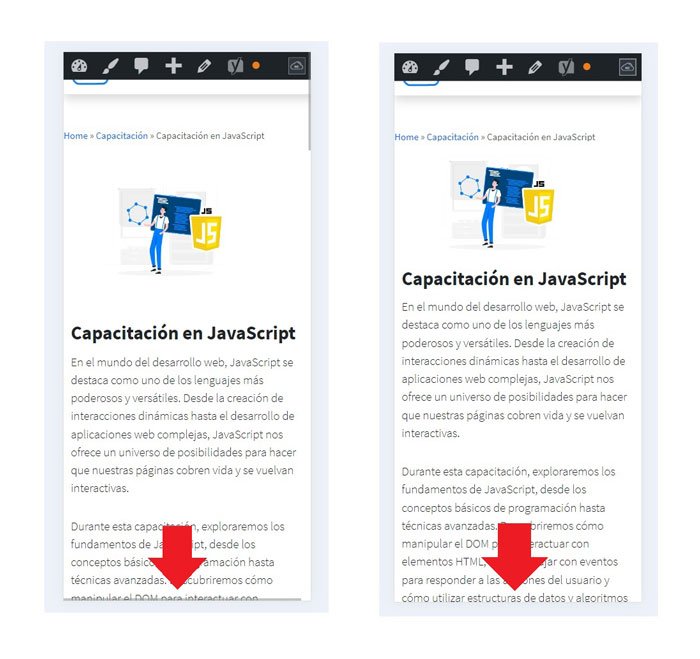

Hemos corregido el problema y ahora la web no muestra esa barra horizontal y se ve en su tamaño natural.

Seguimos trabajando las 24 horas del día, para mejorar la comunidad.

Hemos corregido el problema y ahora la web no muestra esa barra horizontal y se ve en su tamaño natural.

Seguimos trabajando las 24 horas del día, para mejorar la comunidad. Seguimos trabajando las 24 horas y 365 días del año para mejorar tu experiencia en la comunidad.

Seguimos trabajando las 24 horas y 365 días del año para mejorar tu experiencia en la comunidad.

Seguimos trabajando para brindarte le mejor experiencia en Nube Colectiva.

Seguimos trabajando para brindarte le mejor experiencia en Nube Colectiva.

Social

Redes Sociales (Developers)

Redes Sociales (Digital)