Etiqueta: Seguridad Informática

Los 5 Mejores Libros de Ciberseguridad en Español

CiberseguridadLa ciberseguridad es un área muy amplia que necesita estudiarse de manera correcta. Si el profesional no está capacitado para ...

10 Formas en Que las Grandes Empresas Protegen sus Datos – Parte 2 (Final)

SeguridadEn la parte anterior de este post, pudimos ver un primer grupo de Formas en Que las Grandes Empresas Protegen ...

10 Formas en Que las Grandes Empresas Protegen sus Datos – Parte 1

SeguridadLos datos en la actualidad son muy valiosos para las empresas. Las grandes empresas usan ciertas maneras, políticas y tecnologías ...

10 Áreas y Especializaciones de La Ciberseguridad – Parte 2 (Final)

CiberseguridadEn la parte 1 llamada 10 Areas y Especializaciones Que Existen En La Ciberseguridad – Parte 1, apreciamos 5 areas ...

10 Áreas y Especializaciones de La Ciberseguridad – Parte 1

CiberseguridadPodemos decir que la ciberseguridad es la práctica de proteger computadoras, servidores, teléfonos móviles, redes y datos de ataques maliciosos. ...

Cual Es La Diferencia Entre Codificar, Cifrar, Hashing y Ofuscar (Encode, Encrypt, Hash y Obfuscate)

SeguridadEn general, el significado de codificar es convertir algo en código . Por lo general, codificamos la información de identificación ...

15 Tipos de Hackers Informáticos – Parte 2 (Final)

CiberseguridadEn la anterior parte llamada 15 Tipos de Hackers – Parte 1, pudimos apreciar un primero grupo de tipos de ...

15 Tipos de Hackers Informáticos – Parte 1

CiberseguridadEn el mundo actual, desde IoT (Internet of Things) o Internet de las Cosas hasta NFT, Criptomonedas y todas las ...

- Accesorios Dev

- Agile

- analytic

- Android

- Android Studio

- Angular

- Anuncios

- Apache Cassandra

- API REST

- APIs

- Apple WWDC

- Arduino

- Arq. de Software

- Articulos

- Axios

- Backend

- Bases de Datos

- Blockchain

- Bootstrap

- C#

- CDNs

- Chrome Dev Tools

- Ciberseguridad

- Cloud Computing

- Cómo Aprender

- CSS

- DApps

- Dart

- Data Mining

- Data Science (Ciencia de Datos)

- Developers

- DevOps

- Devs

- Devs Hardware

- Django

- Docker

- Editores de Código

- Electron JS

- Entretenimiento

- Ethical Hacking

- Eventos Dev

- Experimental

- Firebase

- Flutter

- Frontend

- Game Dev

- Gin

- Git

- GitHub

- GitOps

- Google IO

- GraphQL

- Hacking Ético

- Herramientas

- HTML 5

- Inteligencia Artificial

- Ionic

- iOS

- JAMStack

- Java

- JavaScript

- jQuery

- Kotlin

- Kubernetes

- Laravel

- Linux

- Machine Learning

- Marketing Digital

- Material Design

- Micro Frontend

- MongoDB

- Móvil

- MS SQL Server

- MySQL

- News

- NFT

- Node JS

- Novedades

- Oracle DB

- Otros

- Pentesting

- PHP

- PostgreSQL

- Premium

- Principal

- Python

- Ranking BD

- Ranking Lenguajes

- Rankings / Tops

- Raspberry Pi

- React JS

- React Native

- Recursos

- Redis

- Redux

- Ruby

- Ruby on Rails

- Rust

- Seguridad

- SEO

- Servidores

- Social Media

- Socket IO

- Spring

- SQL

- SQLite

- Stack Overflow

- Svelte

- Swift

- Tailwind CSS

- Tecnología

- Tendencias GitHub

- Testing

- Tutoriales

- Tutoriales de Go

- TypeScript

- UI

- Unicode

- Unity

- Utilidades

- UX

- Vite JS

- VPS

- Vue JS

- Web 3.0

- Wordpress

Seguimos trabajando las 24 horas del día para brindarte la mejor experiencia en la comunidad.

Seguimos trabajando las 24 horas del día para brindarte la mejor experiencia en la comunidad.

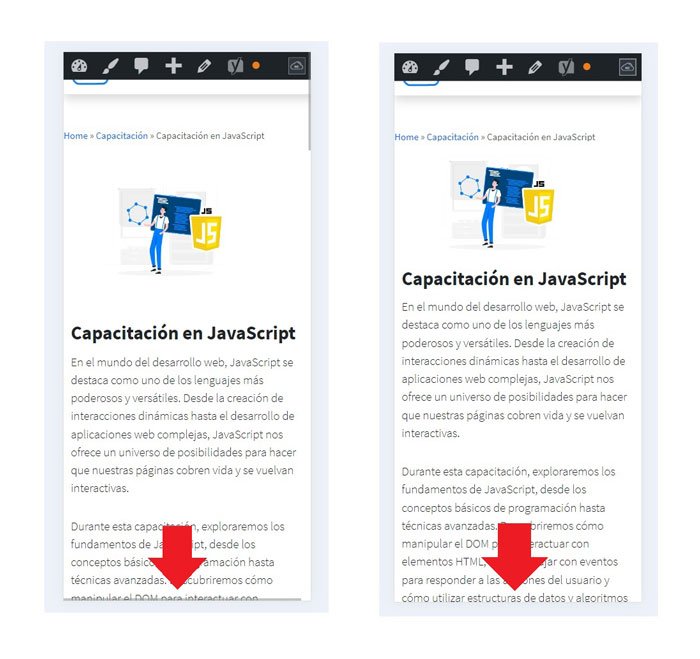

Hemos corregido el problema y ahora la web no muestra esa barra horizontal y se ve en su tamaño natural.

Seguimos trabajando las 24 horas del día, para mejorar la comunidad.

Hemos corregido el problema y ahora la web no muestra esa barra horizontal y se ve en su tamaño natural.

Seguimos trabajando las 24 horas del día, para mejorar la comunidad. Seguimos trabajando las 24 horas y 365 días del año para mejorar tu experiencia en la comunidad.

Seguimos trabajando las 24 horas y 365 días del año para mejorar tu experiencia en la comunidad.

Seguimos trabajando para brindarte le mejor experiencia en Nube Colectiva.

Seguimos trabajando para brindarte le mejor experiencia en Nube Colectiva.

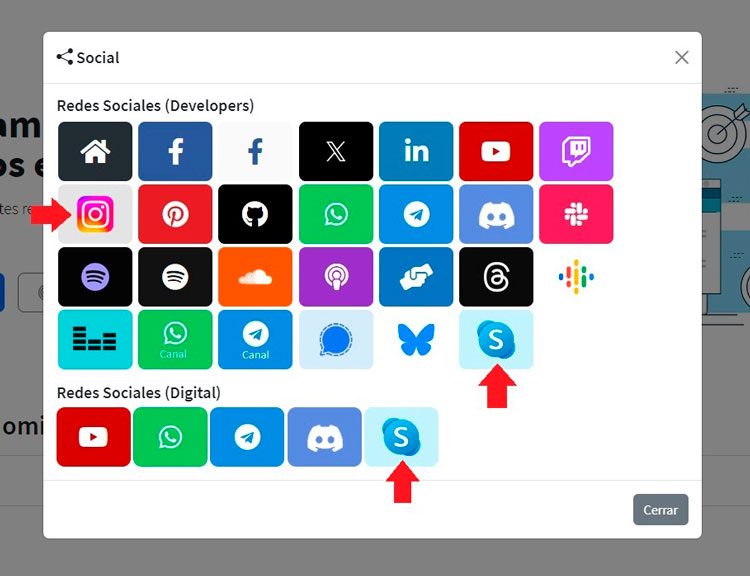

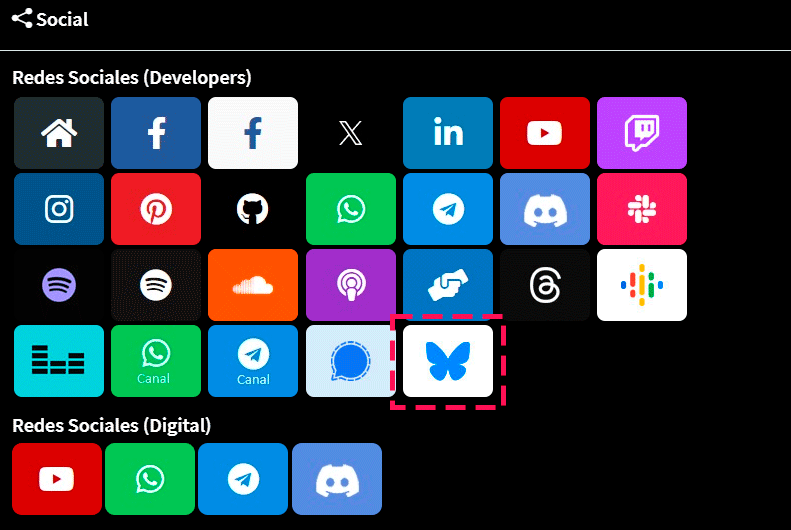

Social

Redes Sociales (Developers)

Redes Sociales (Digital)